概要・特徴feature

概要

LOCK STAR-SGateは仮想ディスク機能により、通信経路だけでなく、VPNを経由して取り扱ったファイルのセキュリティまでも確保した、まったく新しいSSL-VPNリモートアクセスソリューションです。

本システムを経由したファイルは、クライアントPCのローカルディスクや各種外部記憶装置への保存だけでなく、印刷・スクリーンコピーも禁止することができます。

利用者のモラルに左右されることなく情報漏洩対策の強化ができるため、マイナンバー制度のセキュリティ対策やイントラネットから在宅勤務などのテレワークまであらゆる用途に活用することができます。

特徴

プログラム単位での仮想化によるネットワーク分離

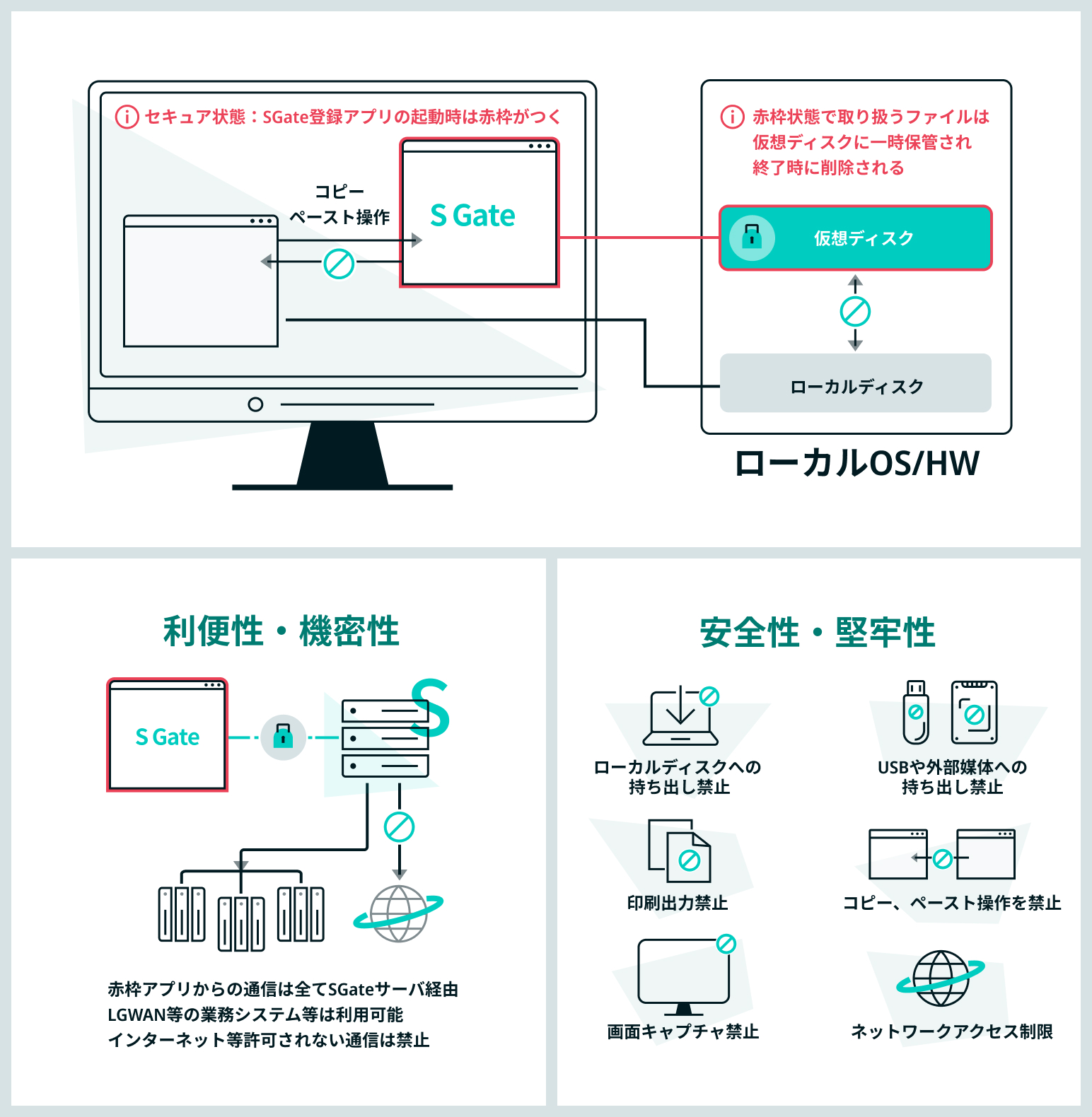

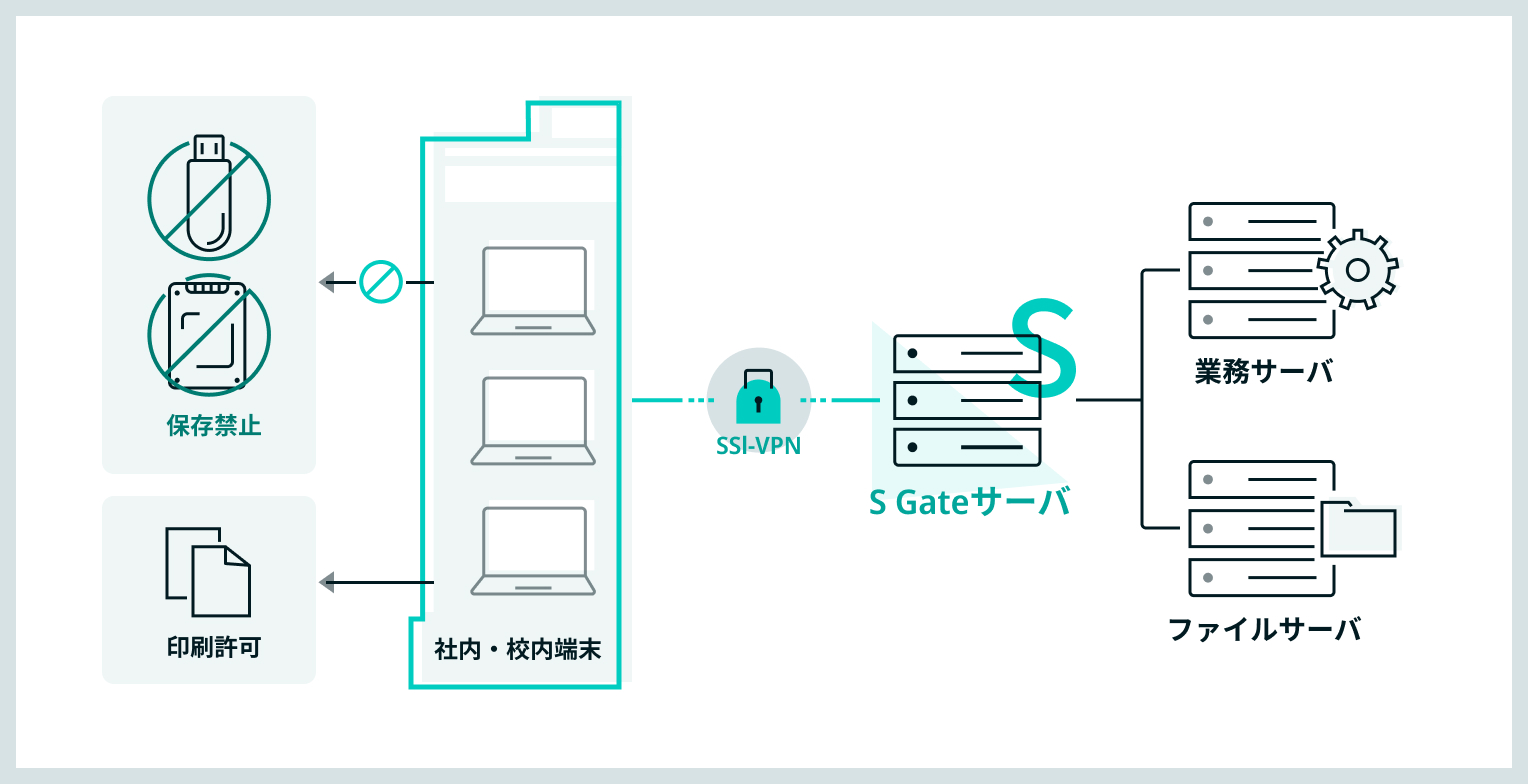

クライアント端末から分離したいネットワークとの間にSGateサーバを導入し、SGateサーバ経由で分離先サーバを利用することで、一台の端末で2つの分離されたネットワーク環境を利用できます。

(ローカルから直接接続可能なネットワーク、ローカルからSGateを利用した場合のみ接続可能なネットワーク)

SGateから実行したアプリケーションは、クライアント端末上に作られる仮想環境で動作します。

(総務省のガイドラインでは、アプリケーションラッピング方式やセキュアコンテナ方式に分類される方式)

仮想環境はローカルとはネットワーク分離された領域になるため、操作しているファイルやデータをローカルに持ち出すことはできず、また、ローカルのデータを仮想環境に持ち込むことはできません。

※ファイル無害化製品と組み合わせて利用することで、セキュア且つシームレスにネットワーク間のファイル移動を行うこともできます。

また、SGateを終了すると、仮想領域は削除されるため、クライアント端末にデータが残ることもありません。

ローカル環境と同等の操作性

SGate内ではクライアント端末にインストールされているアプリケーションをそのまま利用できるため、ローカルで利用する際と操作性が変わりません。

【例】ブラウザ(IE,MS Edge (Chromium),Google Chrome)、MS Office、Adobe Acrobat Reader、

一太郎、校務支援システム、C/Sアプリ、Web会議システム(Teams,Webex,Zoom)など

また、FileShareというファイルブラウザからファイルサーバを利用することもできます。 FileShare上ではOfficeの排他制御やVSSなども利用でき、エクスプローラと同等の操作性です。

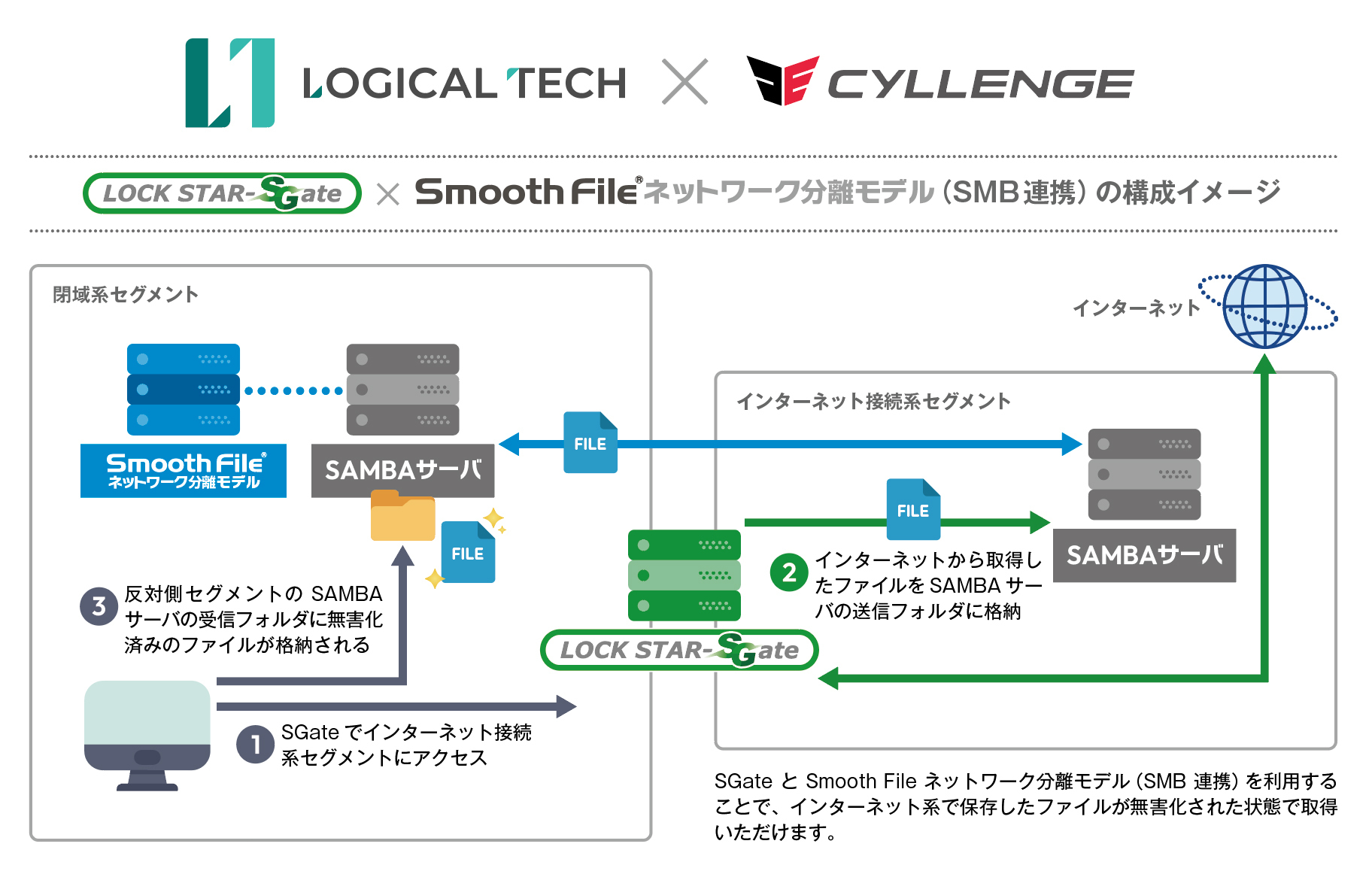

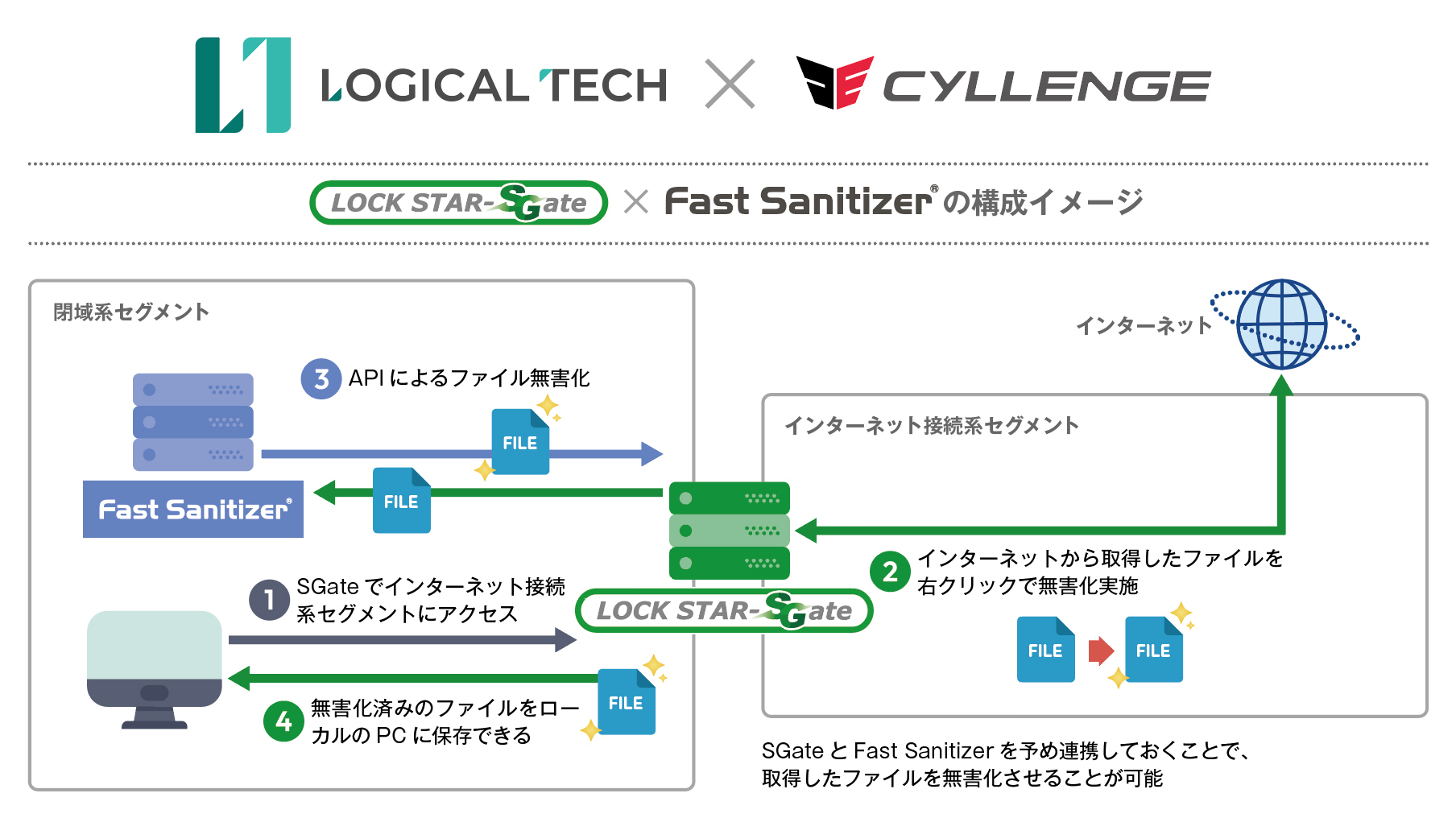

無害化ソリューションとの連携

SGate環境はローカルから分離された環境のため、ファイルを直接ローカルネットワークに持ち出すことはできません。

総務省のガイドラインでも、別ネットワーク間のファイル移動は無害化した上で行うことが推奨されておりますが、SGateは複数の無害化ソリューションとの連携実績があります。

(ブラウザ(WEB-API連携)を利用しての無害化、FileShare(ファイルサーバ/SMB連携)を利用しての無害化 等)

中でもOPSWAT社の無害化ソリューション、CYLLENGE社の無害化ソリューション(SmoothFileネットワーク分離モデル及びFastSanitizer)とは製品連携しており、SGateの仮想環境にDLしてきたファイルをシームレスに無害化・ローカル環境への取り出しが可能です。

参考ネットワーク図:

各社毎のセキュリティーポリシーに応じたセキュリティーレベルの設定が可能

仮想環境起動中はローカル環境のアプリケーションは起動不可の設定(Boxモード)や、ローカル環境と仮想環境の併用が可能なもののデータの移動は不可の設定、ローカル環境と仮想環境の併用が可能でテキストデータのコピー・ペーストによるデータの移動のみ可能な設定など、各社のセキュリティーポリシーに応じてセキュリティー性と利便性のバランスをフレキシブルに設定できます。

イニシャルコスト・ランニングコスト共に安価

SGateではクライアント端末にインストールされているアプリケーションをそのまま利用するため、サーバ側に新たにCALやOfficeライセンス等をご用意頂く必要はありません。

また、サーバ負荷も非常に小さく、仮想サーバでも動作可能なため、サーバ購入費用や保守費用も削減できます。

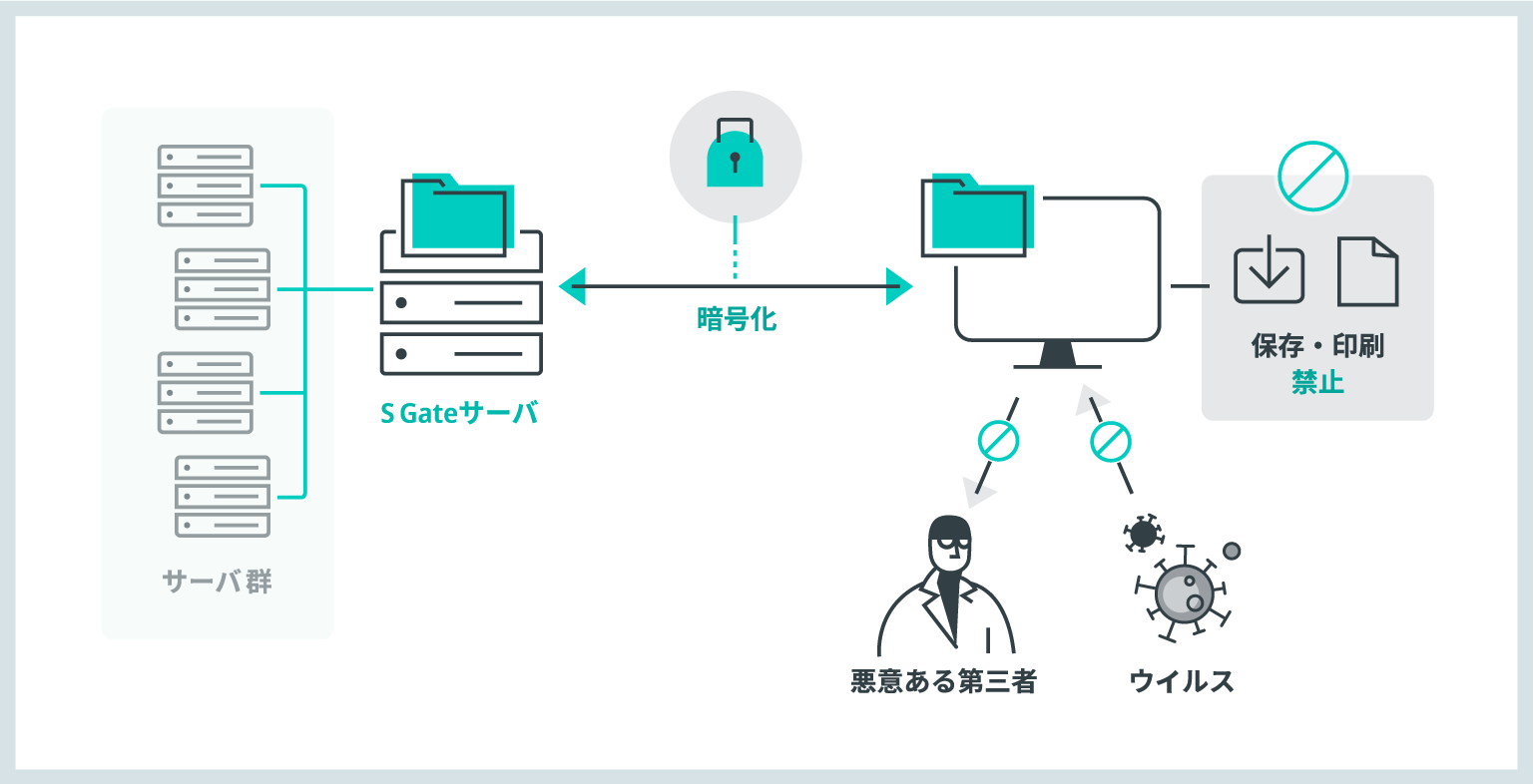

ファイルサーバ上のファイル暗号化

SGate経由で利用するファールサーバのファイルを暗号化することができます。

社内で統一した暗号キーだけでなく、個人ごとの暗号キーでの暗号化も可能です。

ファイルサーバがクラウド上にある場合などに、悪意ある第三者やマルウエアによる情報漏洩を防止できます。

初回の暗号キーを入力すれば、以降同一サーバに同一ユーザでアクセスした場合は、自動的に暗号化・復号化を行うため、利用者は暗号化を意識することがなく、ファイルサーバを利用できます。

豊富な認証方式

SGateのログインする際の認証方式として、シングルサインオン、ID・パスワードによるログイン、ID・パスワード+認証キー(認証USBキーorOTPトークン)によるログインから選択できます。

(SGateのDBにユーザを作成して利用することも、ADと連携して利用することもできます。)

また、ユーザIDと利用端末を紐づけることで許可されていない端末からのアクセスを禁止することや、ウイルス対策ソフトがインストールされていない端末からのアクセスを禁止する設定も可能です。

Web管理ページでの一元管理

SGate利用時はクライアント端末にクライアントモジュールのインストールが必要になりますが、モジュールはサーバ毎に共通のため、資産管理ソフトなどで一斉配布が可能です。

ユーザ毎のポリシー設定や接続先の制限、AD連携設定、モジュールのアップデート等の設定はすべてWeb管理ページ上から操作でき、設定内容はSGateへのログイン時に各ユーザに自動配布されるため、設定を管理者で一元管理でき、設定変更やアップデートが容易に行えます。

ネットワーク切断時の再接続が可能

ネットワークの状態が悪く一時的にネットワークが切断された場合でも、アプリケーションはクライアント端末上で動作しているため操作を継続でき、一定時間内であればネットワーク復旧後にサーバに作業データを保存することができます。

自席の端末を社外から操作(RDP)

アプリケーション単位での仮想化の他、テレワークの際は外部の端末から社内の端末にSGateサーバを経由してリモートデスクトップ接続をすることも可能です。

クライアント端末側の環境(Office等業務に必要なアプリケーションのインストール状況など)に関わらず、普段と同じ作業が可能です。

※RDPでの利用に限り、クライアントOSがWindows以外でも動作可能です。

【例】macOS,iOS, Android, Chrome OSなど

利用シーンuse-case

利用シーン

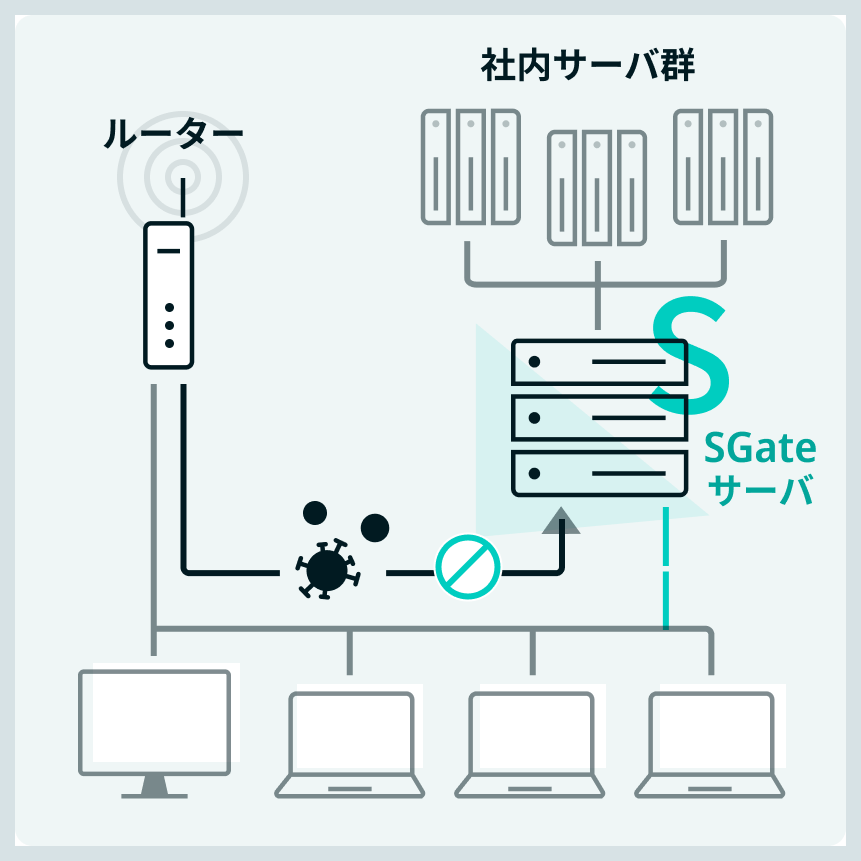

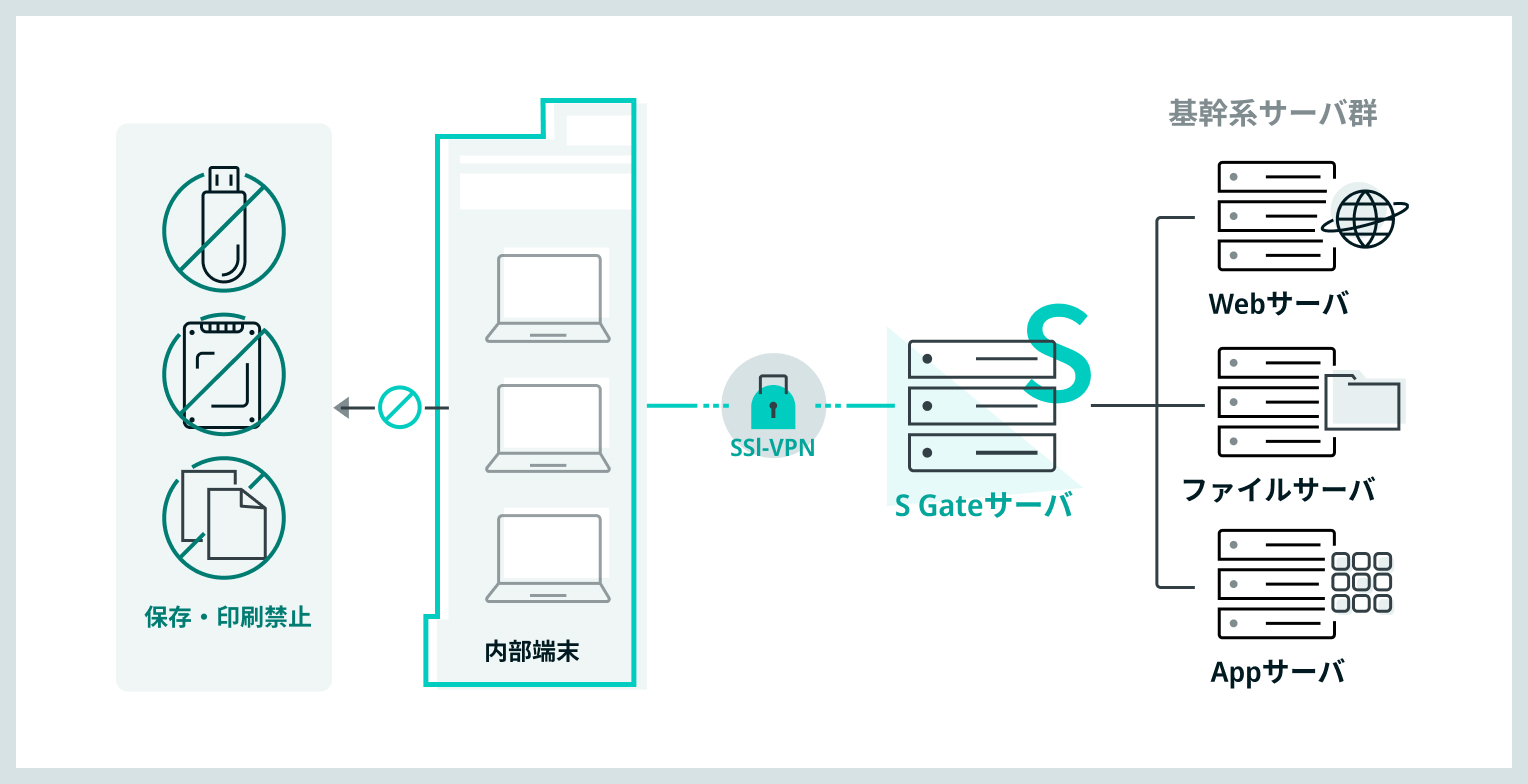

既存環境でのセキュリティ対策(ネットワーク分離 / マルウエア対策)

インターネット接続はクライアント環境から、重要なデータが入ったサーバへのアクセスはSGate経由で行うことで、1台のPC内で論理的なネットワーク分離が可能になります。

マイナンバーなどの機微情報の情報漏洩対策や、クライアントPCからSGate経由で利用するサーバへのマルウエア侵入防止対策を実現できます。

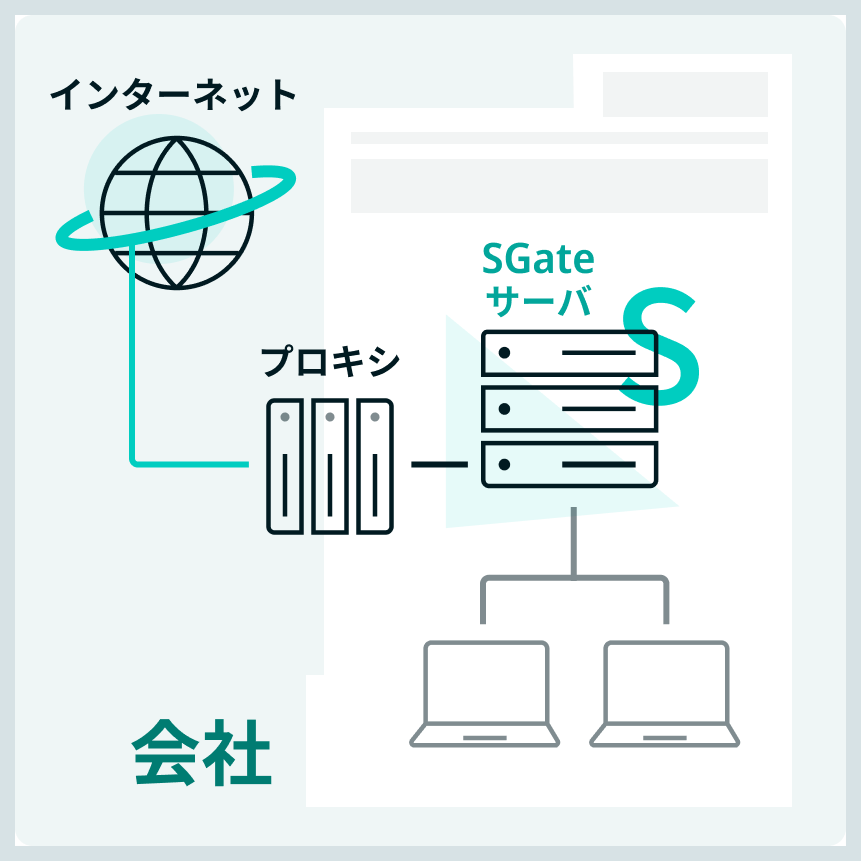

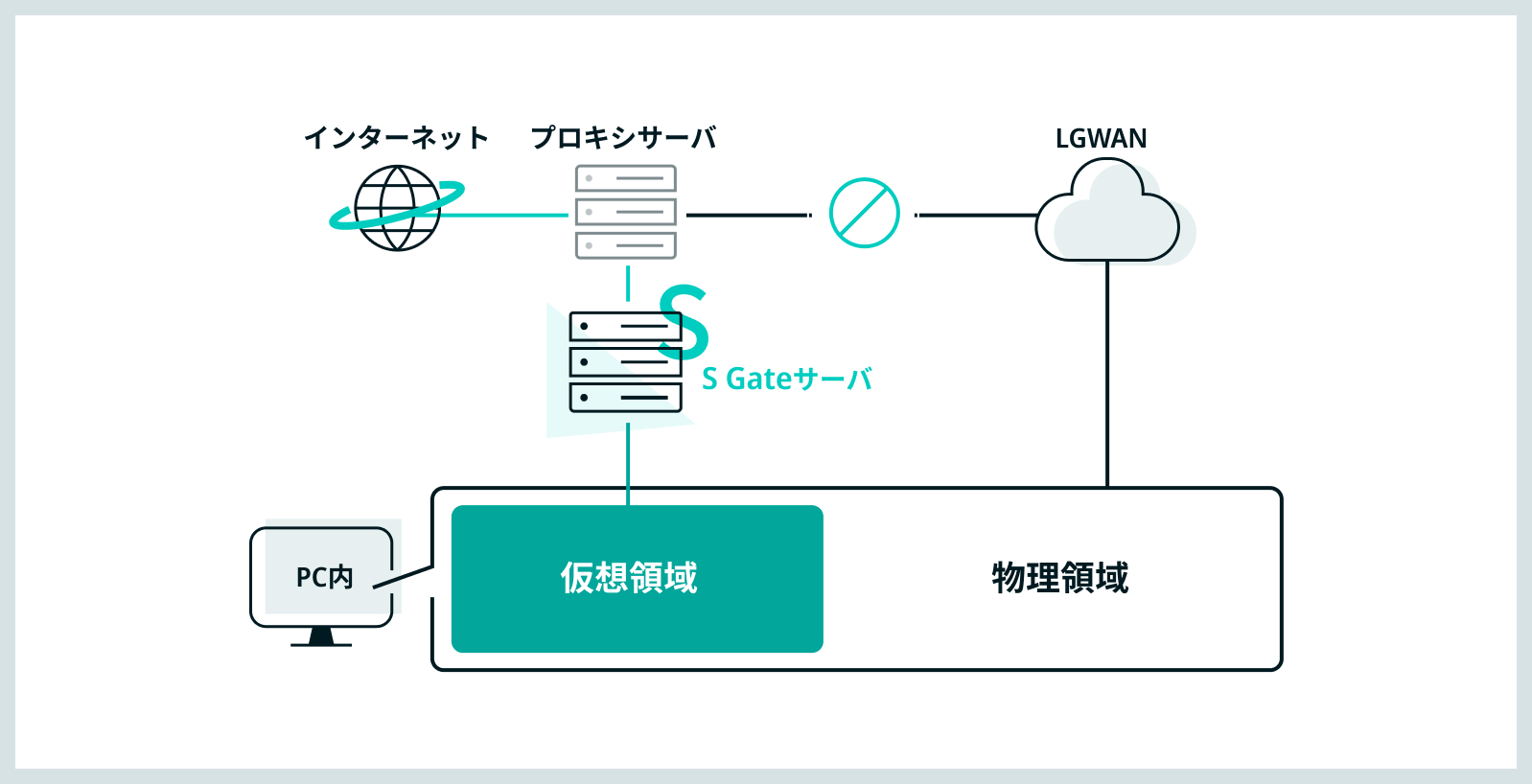

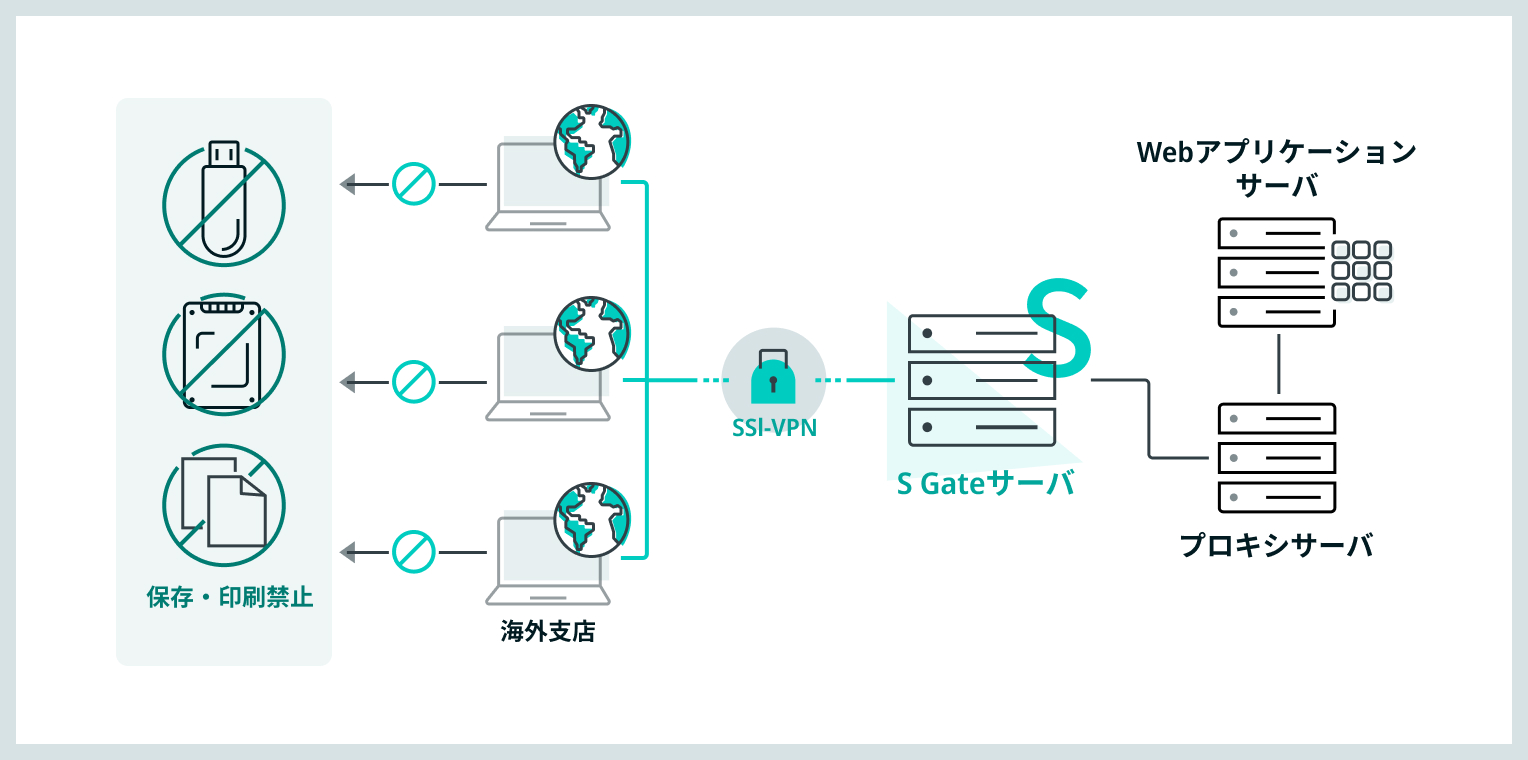

インターネット環境の分離(インターネット強靭化)

重要なデータが入ったサーバへのアクセスはクライアント環境から、インターネット接続(ブラウジングやWebメール利用)はSGate経由で行うことで、外部ネットワークから内部ネットワークへのマルウエア侵入を防止することができ、インターネット強靭化を実現できます。

また、SGateサーバをプロキシサーバの手前に置くことで、既存のプロキシサーバの機能(フィルタリングやログ取得)をそのまま利用できます。

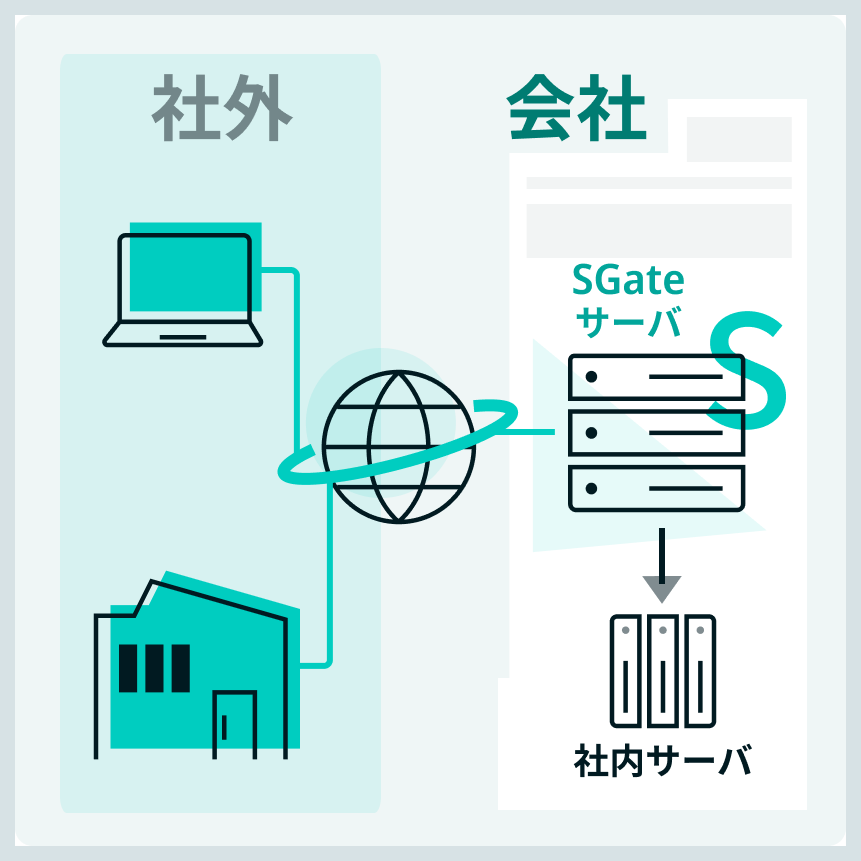

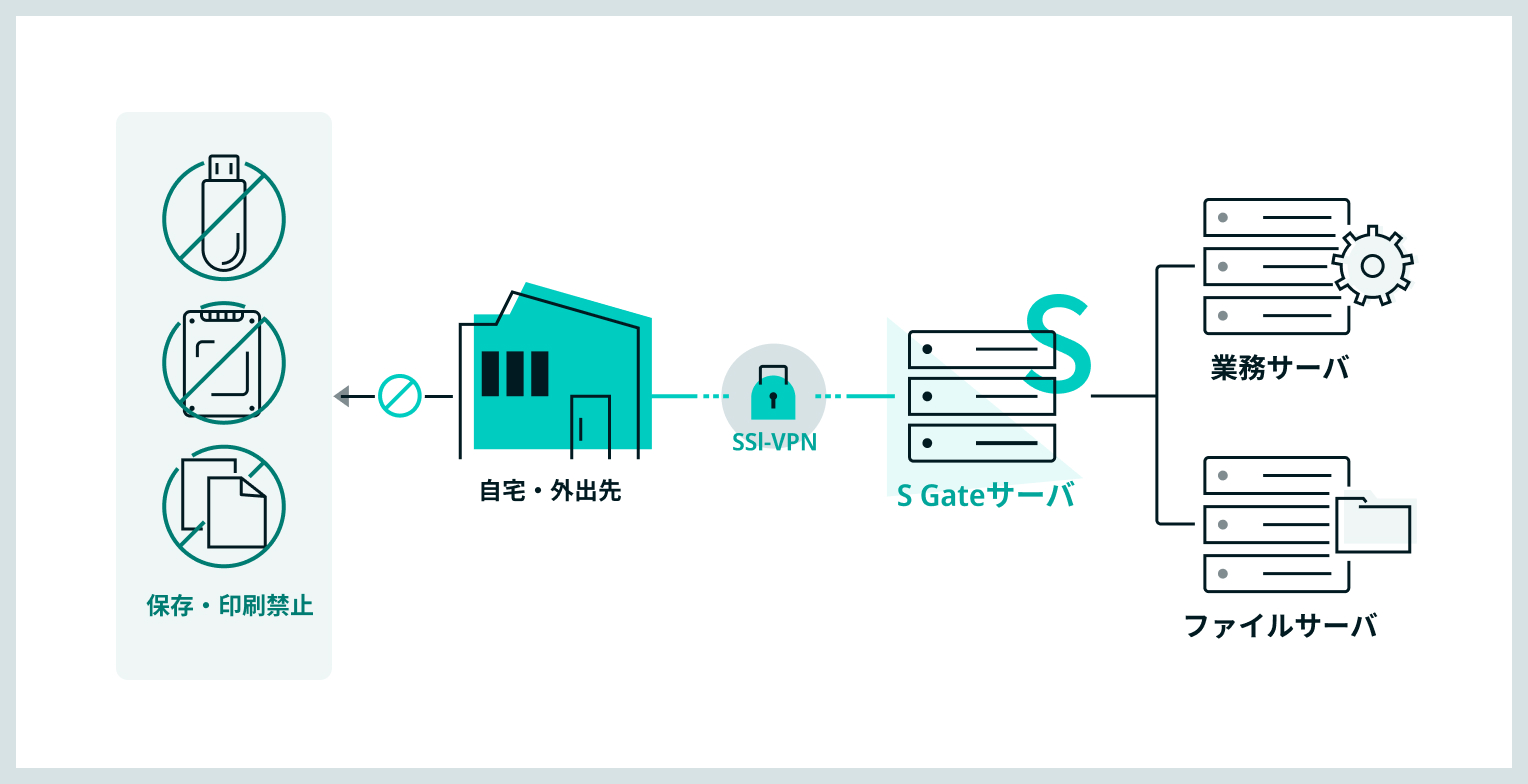

社外からの利用(テレワーク / BCP対策)

持ち出し用のPCや自宅のPCからSGate経由で社内サーバにアクセスすることで、社外からも情報漏洩や通信盗聴、マルウエア感染の心配がないセキュアな環境で、内部のサーバを利用することができます。

働き方改革への対応としてのテレワーク導入や、新型インフルエンザなどのパンデミック時の業務継続計画(BCP)対策として利用可能です。

※総務省から発表された「テレワークセキュリティガイドライン」内のアプリケーションラッピング方式やセキュアコンテナ方式に分類される方式です。

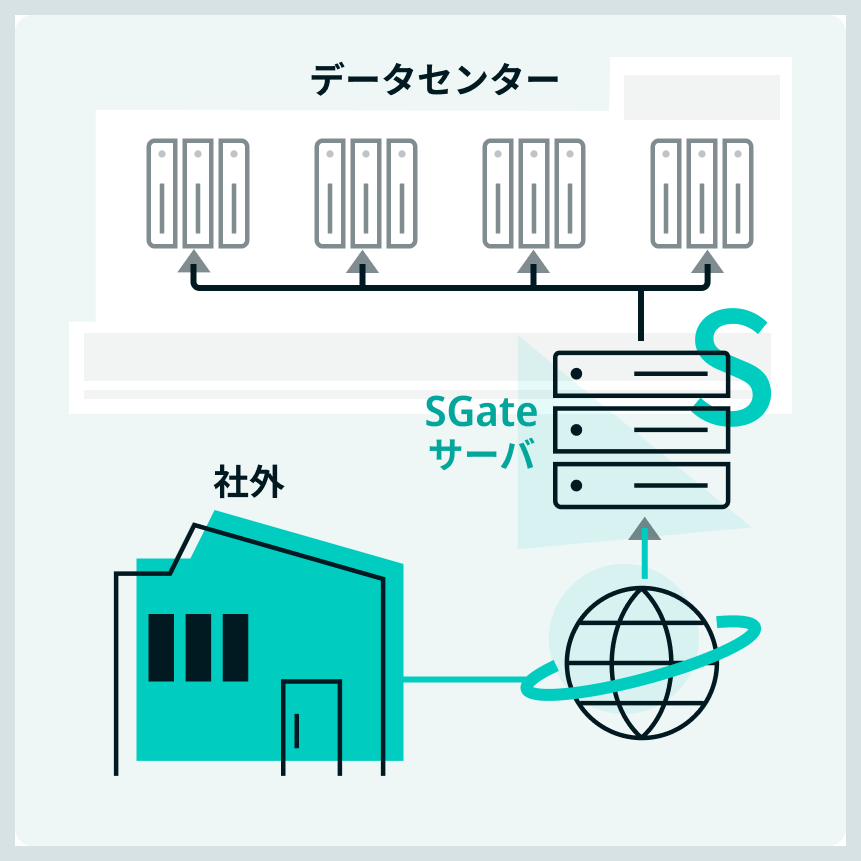

サーバなどのリモートメンテナンス/保守として

サーバ管理者が社内からDCやクラウド上のサーバなどを、使い慣れたリモート管理ツールを利用してセキュアにメンテナンス/保守をすることができます。

マイナンバー制度のセキュリティ対策security

マイナンバー制度が2016年1月から実施されました。それに伴い罰則規定も設けられているため、マイナンバーの取り扱いについては、官公庁でのLGWANの隔離をはじめ、一般企業も細心の注意を払う必要があります。

マイナンバーの技術的安全管理措置に対するセキュリティについて、次の3つの問題に対策が必要となります。

・マルウェア・ウイルス感染による漏洩

・マイナンバーを扱う人物による持ち出し

・ハッカー等による不正アクセス

LOCK STAR-SGateならこれらの課題にすべて対応できます。

マルウェア・ウイルス感染による漏洩

マイナンバーを扱う際に最も注意すべきことは、マルウェアやウイルスによって、マイナンバーが漏洩してしまうことです。

SGateを導入した場合、マイナンバーを扱うアプリケーションは赤い枠で囲まれ、仮想領域で動作します。

仮想領域では実行ファイルが動作しないため、パターンファイルや、既存の検知技術では防げない新種のウイルスの実行も防ぐことができます。

万が一、PCにマルウェアやウイルスが感染した状態でSGateを使用したとしても、マルウェアやウイルスは仮想領域にはアクセスできず、情報漏洩を防ぐことができます。

マイナンバーを扱う人物による持ち出し

マイナンバーをUSBメモリに保存したり、インターネットに送信できる状態にすることは非常に危険です。

SGateを使用すれば、マイナンバーは赤い枠の中からしかアクセスできず、赤枠の外には情報が取り出せません。コピー&ペースト・画面キャプチャも禁止され、USBメモリやハードディスクにマイナンバーを持ち出されることを防げます。

さらに、通信もSGateを経由して特定のサーバとしか通信できなくなるので、メール添付やWebへのアップロード等で、マイナンバーをインターネットに送信されることも防げます。

ハッカー等による不正アクセス

マイナンバーを保存するサーバのセキュリティについても考慮する必要があります。

SGateを導入することで、SGateを経由しなければサーバにアクセスできないように隔離できるため、大事なサーバがハッカー等から、直接攻撃を受けることがなくなります。

LOCK STAR-SGateを使った情報漏洩防止のしくみ

導入事例introduction

導入事例

2009年の発売開始以来、様々な業種のお客様にご利用頂いておりますが、近年、「ネットワーク分離」、「在宅勤務の推進」、「BCP対策」等、働き方改革や情報セキュリティに対する意識の変化により、教育委員会・官公庁・一般企業様のご採用が急増しています。

主な採用理由は下記のとおりです。

・マイナンバーや個人情報などがある機微情報系ネットワークとインターネット系のネットワークを論理的に分離し、情報漏洩やマルウエア感染を防止できること。

(「教育情報セキュリティポリシーに関するガイドライン」、「地方公共団体における情報セキュリティポリシーに関するガイドライン」対応含む)

・大幅なネットワーク変更の必要なく、個人所有の自宅PCからでもセキュアにSGate経由で社内サーバやPCにアクセスして業務を行えること。

(総務省テレワークセキュリティガイドラインでもセキュアコンテナ方式として推奨されている利用方式の一つ)

・SGate内でもローカル環境と同様のアプリケーションや機能が幅広く利用できること。

(MS Edge,ChromeなどのWebブラウザやWeb会議システム、C/Sアプリ、ファールサーバ[MS Officeの排他制御やVSSなどの機能も利用可能]、Adobe Acrobat Reader、一太郎…etc)

・VDI/SBCなどの画面転送と比べ、イニシャルコスト・ランニングコスト共に大幅に削減可能であること。

(処理はクライアント端末側で行うため、サーバにCALやOfficeライセンスなどを用意する必要がなく、ハイスペックサーバも不要)

・通信速度への影響が少なく、海外からでも安定して使用可能であること。

実際にLOCK STAR-SGateの代表的な導入事例をご紹介します。

教育委員会 / 学校 / 一般企業(機微情報[校務系]ネットワーク分離)

| 導入の主な目的 | 外部接続系(インターネット系)ネットワークと機微情報ネットワーク(校務系ネットワーク)のネットワーク分離 |

|---|---|

| 利用方法 | 外部接続系ネットワークに属する端末から機微情報サーバ(校務システム,ファイルサーバ等)にアクセスする際に、LOCK STAR-SGateを利用し1台の端末内で論理的にネットワーク分離を行うことで、不正アクセスや情報漏洩対策に利用しています。 (「教育情報セキュリティポリシーに関するガイドライン」対応) |

| 導入実績 | ・山形県内教育委員会(ユーザ数:200人)new! ・福島県内教育委員会(ユーザ数:2,100人) ・東京都内教育委員会(ユーザ数:3,800人)new! ・東京都内教育委員会(ユーザ数:1,300人) ・東京都内教育委員会(ユーザ数:1,000人) ・東京都内教育委員会(ユーザ数:900人) ・東京都内教育委員会(ユーザ数:750人) ・東京都内教育委員会(ユーザ数:420人) ・東京都内私立小学校・中学校・高等学校(ユーザ数:160人) ・東京都内私立高等学校(ユーザ数:50人) ・東京都内高等学校(ユーザ数:150人)new! ・神奈川県内教育委員会(ユーザ数:2,100人) ・千葉県内教育委員会(ユーザ数:750人) ・千葉県内教育委員会(ユーザ数:350人)new! ・千葉県内私立中学校・高等学校(ユーザ数:100人) ・千葉県内私立高等学校(ユーザ数:100人) ・S県立高等学校(ユーザ数:13,000人) ・埼玉県内教育委員会(ユーザ数:6,200人) ・埼玉県内教育委員会(ユーザ数:1,200人) ・埼玉県内教育委員会(ユーザ数:1,100人) ・埼玉県内教育委員会(ユーザ数:600人) ・埼玉県内教育委員会(ユーザ数:400人) ・埼玉県内教育委員会(ユーザ数:400人) ・埼玉県内教育委員会(ユーザ数:250人)new! ・埼玉県内教育委員会(ユーザ数:200人) ・埼玉県内教育委員会(ユーザ数:100人) ・S県内特殊法人(ユーザ数:20人) ・群馬県内教育委員会(ユーザ数:250人) ・茨城県内教育委員会(ユーザ数:1,400人) ・茨城県内教育委員会(ユーザ数:120人) ・山梨県内広域行政組合(ユーザ数:600人) ・山梨県内教育委員会(ユーザ数:400人) ・山梨県内教育委員会(ユーザ数:300人) ・静岡県内教育委員会(ユーザ数:400人) ・静岡県内市立高等学校(ユーザ数:100人)new! ・愛知県内教育委員会(ユーザ数:2,500人) ・愛知県内教育委員会(ユーザ数:1,100人) ・愛知県内教育委員会(ユーザ数:500人)new! ・愛知県内教育委員会(ユーザ数:450人) ・滋賀県内教育委員会(ユーザ数:400人) ・大阪府内教育委員会(ユーザ数:2,500人) ・大阪府内教育委員会(ユーザ数:2,000人) ・大阪府内教育委員会(ユーザ数:1,250人) ・大阪府内教育委員会(ユーザ数:1,100人) ・大阪府内教育委員会(ユーザ数:900人) ・大阪府内教育委員会(ユーザ数:110人) ・大阪府内教育委員会(ユーザ数:100人)new! ・兵庫県内教育委員会(ユーザ数:1,000人) ・三重県内教育委員会(ユーザ数:400人) ・三重県内教育委員会(ユーザ数:200人) ・奈良県内教育委員会(ユーザ数:400人) ・福岡県内教育委員会(ユーザ数:9,000人)new! ・福岡県内教育委員会(ユーザ数:700人)new! ・福岡県内教育委員会(ユーザ数:500人) ・福岡県内教育委員会(ユーザ数:400人) ・福岡県内教育委員会(ユーザ数:350人) ・福岡県内教育委員会(ユーザ数:150人)new! ・熊本県内教育委員会(ユーザ数:4,300人) ・大分県内市役所(ユーザ数:50人) ・長崎県内教育委員会(ユーザ数:100人) ・沖縄県内教育委員会(ユーザ数:1,000人) ・沖縄県内教育委員会(ユーザ数:270人)new! ・沖縄県内教育委員会(ユーザ数:100人) ・独立行政法人 ・一般企業 |

自治体 / 教育委員会(インターネット分離-αモデル,α´モデル)

| 導入の主な目的 | LGWANネットワークと外部接続系(インターネット系)ネットワークのネットワーク分離 (「地方公共団体における情報セキュリティポリシーに関するガイドライン」のαモデル対応) |

|---|---|

| 利用方法 | LGWANネットワークに属する端末からインターネットを参照する際に、LOCK STAR-SGateを利用し1台の端末内で論理的にネットワーク分離を行うことで、インターネットからのマルウエアの侵入防止およびインターネットへの情報の持ち出し対策に利用しています。 ※無害化ソリューションなどとの組み合わせにより、インターネット領域からLGWAN領域へのシームレスな無害化済みファイルの取り込みも可能になります。 |

| 導入実績 | ・青森県内役場(ユーザ数:120人) ・青森県内役場(ユーザ数:110人) ・神奈川県内教育委員会(ユーザ数:1,300人)new! ・茨城県内市役所(ユーザ数:800人) ・茨城県内市役所(ユーザ数:800人) ・茨城県内市役所(ユーザ数:700人) ・茨城県内町役場(ユーザ数:130人) ・茨城県内教育委員会(ユーザ数:500人) ・茨城県内教育委員会(ユーザ数:400人) ・福井県内市役所(ユーザ数:1,600人) ・静岡県内教育委員会(ユーザ数:600人) ・滋賀県内市役所(ユーザ数:900人) ・滋賀県内市役所(ユーザ数:850人) ・滋賀県内役場(ユーザ数:250人) ・滋賀県内役場(ユーザ数:110人) ・愛知県内市役所(ユーザ数:2,500人)new! ・愛知県内市役所(ユーザ数:300人) ・大阪府内市役所(ユーザ数:750人) ・大阪府内教育委員会(ユーザ数:350人) ・奈良県自治体(ユーザ数:1,000人)new! ・奈良県自治体(ユーザ数:350人)new! ・兵庫県内市役所(ユーザ数:5,000人) ・兵庫県内教育委員会(ユーザ数:2,400人) ・兵庫県内市役所(ユーザ数:1,300人) ・兵庫県内市役所(ユーザ数:330人) ・兵庫県内役場(ユーザ数:150人) ・兵庫県内役場(ユーザ数:130人) ・兵庫県内役場(ユーザ数:120人) ・兵庫県内教育委員会(ユーザ数:100人)new! ・三重県内市役所(ユーザ数:2,500人) ・三重県内市役所(ユーザ数:900人)new! ・三重県内市役所(ユーザ数:600人) ・三重県内役場(ユーザ数:250人) ・鳥取県内役場(ユーザ数:200人)new! ・岡山県内教育委員会(ユーザ数:100人) ・岡山県内病院(ユーザ数:100人)new! ・長崎県内役場(ユーザ数:150人)new! ・鹿児島県内役場(ユーザ数:200人) ・沖縄県内役場(ユーザ数:250人)new! ・沖縄県内役場(ユーザ数:150人) ・沖縄県内役場(ユーザ数:30人) |

自治体(LGWAN分離-βモデル,β´モデル)

| 導入の主な目的 | 外部接続系(インターネット系)ネットワークとLGWANネットワークのネットワーク分離 (「地方公共団体における情報セキュリティポリシーに関するガイドライン」のβモデル) |

|---|---|

| 利用方法 | 外部接続系ネットワークに属する端末からLGWAN環境を利用する際に、LOCK STAR-SGateを利用し1台の端末内で論理的にネットワーク分離を行うことで、不正アクセスや情報漏洩対策に利用しています。 |

| 導入実績 | ・Y県庁(ユーザ数:4,800人) ・静岡県内市役所(ユーザ数:600人) ・大阪府内地方公共団体(ユーザ数:100人) ・兵庫県内市役所(ユーザ数:1,300人) ・兵庫県内役場(ユーザ数:270人)new! ・島根県内役場(ユーザ数:170人)new! ・福岡県内教育委員会(ユーザ数:9,000人)new! ・福岡県内市役所(ユーザ数:300人) ・福岡県内独立行政法人(ユーザ数:10人) ・某市上下水道局(ユーザ数:220人) |

自治体 / 教育委員会 / 学校 / 一般企業(テレワーク)

| 導入の主な目的 | テレワークおよびBCP対策 |

|---|---|

| 利用方法 | 自宅(外部)の端末からLOCK STAR-SGate経由で社内(校内)ネットワークのサーバや端末にアクセスすることで、どこにいても不正アクセスや盗聴・情報漏洩の恐れのないセキュアな環境で業務継続を可能にします。(「総務省テレワークセキュリティガイドライン」のセキュアコンテナ方式) |

| 導入実績 | ・N県教育委員会(ユーザ数:5,000人) ・東京都内教育委員会(ユーザ数:1,850人) ・千葉県内教育委員会(ユーザ数:1,500人) ・千葉県内教育委員会(ユーザ数:800人) ・千葉県内教育委員会(ユーザ数:750人) ・千葉県内教育委員会(ユーザ数:400人) ・千葉県内教育委員会(ユーザ数:350人)new! ・千葉県内教育委員会(ユーザ数:150人) ・千葉県内私立中学校・高等学校(ユーザ数:100人) ・埼玉県内教育委員会(ユーザ数:2,200人) ・埼玉県内教育委員会(ユーザ数:1,100人) ・埼玉県内市立高等学校(ユーザ数:200人) ・茨城県内教育委員会(ユーザ数:500人) ・茨城県内教育センター(ユーザ数:120人) ・山梨県内教育委員会(ユーザ数:100人) ・愛知県内市役所(ユーザ数:2,500人)new! ・愛知県内教育委員会(ユーザ数:600人) ・愛知県内教育委員会(ユーザ数:500人)new! ・愛知県内教育委員会(ユーザ数:200人)new! ・兵庫県内教育委員会(ユーザ数:1,000人) ・三重県内教育委員会(ユーザ数:400人) ・三重県内役場(ユーザ数:250人) ・三重県内教育委員会(ユーザ数:200人) ・鳥取県内公民館(ユーザ数:160人) ・鳥取県内保育園(ユーザ数:130人) ・徳島県内教育委員会(ユーザ数:250人) ・長崎県内教育委員会(ユーザ数:100人) ・宮崎県内教育委員会(ユーザ数:150人) ・沖縄県内教育委員会(ユーザ数:100人) ・一般企業 |

自治体(マイナンバー分離)

| 導入の主な目的 | LGWANネットワークとマイナンバーネットワークのネットワーク分離および利用時の二要素認証導入 |

|---|---|

| 利用方法 | LGWANネットワークからマイナンバーを取り扱うシステムやアプリケーションを利用する際に、LOCK STAR-SGateを利用し1台の端末内で論理的にネットワーク分離を行うことで、不正アクセスや情報漏洩対策に利用しています。 (SGate認証時に二要素認証を導入することで、より強度の高い不正アクセス対策も実施) |

| 導入実績 | ・愛知県内役場(ユーザ数:100人) ・九州地区県庁(ユーザ数:15,000人) ・福岡県内市役所(ユーザ数:100人) ・福岡県内役場(ユーザ数:100人) |

一般企業(海外拠点からの利用)

| 導入の主な目的 | 情報漏洩防止 (回線負荷が大きく、海外での利用が不向きな画面転送システムの代わりに導入。) |

|---|---|

| 利用方法 | 海外拠点のPCから本社のウェブアプリケーション等にアクセスする際、LOCK STAR-SGateを経由させることで、データの漏洩防止に利用しています。 |

| 導入実績 | ・国内大手電気通信事業者(ユーザ数:20,000人) |

仕様・動作環境specification

仕様・動作環境

SGateサーバ / データベースサーバ環境

| OS | ・Red Hat Enterprise Linux 9.x (64bit) ・AlmaLinux 9.x (64bit) |

|---|---|

| ハードウェア | ・CPU:Xeon 3.0GHz 2Core以上 ・メモリ容量:4GB以上 ・ハードディスク:100GB以上(※1) |

| データベース | ・MariaDB(MySQL) (※2) |

※1:ログを取得する場合は、ログ保存用の領域が別途必要になります。

※2:他データベースの利用をご希望の場合は別途ご相談ください。

クライアント環境

| OS | Windows 10 / 11 ※利用時点でMicrosoftの公式サポートが終了しているOS ・バージョンはベストエフォートでのサポートとなります。 ※現状Arm版での利用は想定しておりません。 |

|---|---|

| ハードウェア | ・上記OS で推薦されているハードウェアスペック以上 ・USB 端子を装備している機種(USB キーによる認証を行う場合) |

| Webブラウザ | Microsoft Edge (Chromium) / Google Chrome |

| Windowsユーザの種類 | 管理者権限、一般ユーザ権限 ※初回インストール時のみ管理者権限が必要です。 |

| SGate内で動作できるアプリケーション | デスクトップアプリケーション ※すべてのアプリケーションに対応できるわけではありません。 |

| アプリケーションで使用できるプロトコル | TCP/IPのみ ※ICMP、UDP/IPなどは対応できません。 |

AD/LDAP サーバ環境

ADサーバ

| OS | Windows Server 2008 R2 / Windows Server 2012 R2 / Windows Server 2016 / Windows Server 2019 |

|---|---|

| ソフトウェア | Active Directory Server、Active Directoryドメインサービス |

| プロトコル | LDAP、LDAPS ※Kerberos 認証は未対応です。 ※AD/AD DSでLDAPS(SSL/TLS暗号)利用時はAD証明書サービス/AD CSをご利用ください。 ※ポート番号はデフォルト以外に任意のポート番号が利用可能です。 ただし、「ユーザ管理ツール」はデフォルトのみ利用可能です。 |

LDAPサーバ

| ソフトウェア | OpenLDAP(CentsOS 5.5、Open LDAPで検証済み) ※他のLinuxおよびLDAPソフトウェアについては別途お問い合わせください。 |

|---|---|

| プロトコル | LDAP、LDAPS ※ポート番号はデフォルト以外に任意のポート番号が利用可能です。 ただし、「ユーザ管理ツール」はデフォルトのみ利用可能です。 |

FAQFAQ

FAQ

LOCK STAR-SGateのご購入を検討されているお客様からのよくあるご質問をまとめました。

FAQ回答

他のSSL-VPN製品とは何が違うのですか?

一般的なSSL-VPN製品は、通信経路のみを暗号化しており、クライアント端末での情報の取り扱いは制限しておりませんが、LOCK STAR-SGateは、通信経路だけでなくSGateを経由して取り扱ったファイル全体を仮想化することで、取り扱った情報の持ち出しやマルウエア感染などのリスクにも対応することができます。

SGate上ではどのようなアプリケーションを利用できますか?

Internet ExplorerやGoogle Chromeを利用したWebアプリーケーション(校務支援システムなど)をはじめ、Microsoft OfficeやJUST Officeなどのデスクトップアプリケーションをご利用頂けます。また、動作検証が必要な場合がありますが、多くのC/Sシステムもご利用頂けます。

※クライアント端末に利用したいアプリケーションがインストールされている必要があります。

ファイルサーバは利用できますか?

はい、ご利用頂けます。

SGate内でも通常のファイルサーバ利用時と同様、Officeの排他制御やVSSなどもご利用頂けます。

※第三者のクラウドサービスのストレージを利用する場合は、事前の動作確認を推奨致します。

分散ファイルシステム(DFS)は利用できますか?

はい、ご利用頂けます。(※2019年4月から対応)

※念のため事前の動作確認を推奨致します。

Windows統合認証やケルベロス認証は利用できますか?

はい、ご利用頂けます。(※2020年1月から対応)

※念のため事前の動作確認を推奨致します。

クライアントソフトウェアのインストールはどのように行えますか?

インストーラのご提供が可能ですので、資産管理ソフトで配布頂くか、Webページなどからダウンロードしてインストールすることが可能です。

何人まで利用できますか?

利用用途にもよりますが、1サーバあたりの同時接続は500~1,000ユーザ以内を推奨しております。

それ以上のユーザ数の場合は、SGateサーバを増やすことで対応可能です。

冗長化は可能ですか?

ロードバランサまたはDNSラウンドロビンなどによる冗長化が可能です。

AD/LDAP連携は可能ですか?

はい、可能です。

ユーザがSGateの認証時にパスワードを連続して間違えた場合、アカウントをロックできますか?

はい、可能です。

設定でパスワード誤入力の許容回数を設定できます。